Содержание

Цели и задачи защиты информации

Информация необходима для принятия различных управленческих решений в процессе деятельности компаний, предприятий и организаций. Почему нужно защищать информацию? Потому что в конечном счете информация в дальнейшем материализуется в продукцию или услуги, приносящие компаниям прибыль. А при недостаточном уровне защиты информации резко возрастает вероятность снижения прибыли, появляются убытки. Причиной этого является вторжение злоумышленников в информационное пространство компании, причем цели у этих атак различаются весьма существенно[15] (рис. 2.1).

Оказывается (по данным компании ErnstYoung), что более 70 % опрошенных не уверены в защищенности своей сети. На рис. 2.2 приведена классификация частоты возникновения случаев, приводящих к появлению убытков из-за нарушений защиты информации.

Убытки от ошибок по причине небрежности чаще всего возникали из-за сбоев программ резервного копирования системы и случайного удаления файлов. Источником появления вирусов в информационных системах, как показывает статистика, чаще всего являются процессы загрузки зараженных файлов из Интернета.

Неработоспособность информационных систем помимо возникновения неисправностей аппаратуры иногда вызывается случайным или умышленным выключением сети.

Очень знакомая для нашей страны ситуация, не правда ли? Кто из нас не знает случаев, когда неожиданно, без какого-либо предупреждения, отключается электропитание?

Рис. 2.1.Частота осуществления атак на информационные системы

Рис. 2.2.Причины убытков, вызванных недостаточностью уровня информационной безопасности

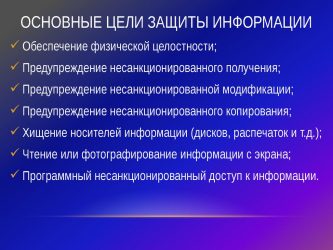

Основными целями защиты информации являются:

§ предотвращение утечки, хищения, искажения, подделки;

§ обеспечение безопасности личности, общества, государства;

§ предотвращение несанкционированного ознакомления, уничтожения, искажения, копирования, блокирования информации в информационных системах;

§ защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных;

§ сохранение государственной тайны, конфиденциальности документированной информации;

§ соблюдение правового режима использования массивов, программ обработки информации, обеспечение полноты, целостности, достоверности информации в системах обработки;

§ сохранение возможности управления процессом обработки и пользования информацией.

Одни технологии по защите системы и обеспечению учета всех событий могут быть встроены в сам компьютер, другие — в программы. Некоторые технологии выполняются людьми и являются реализацией указаний руководства, содержащихся в соответствующих руководящих документах.

Принятие решения о выборе уровня сложности технологий для защиты системы требует установления критичности информации и последующего определения адекватного уровня безопасности.

К критическим данным следует отнести такие сведения, которые требуют защиты от возможного нанесения ущерба и его величины в том случае, если произойдет случайное или умышленное раскрытие, изменение или разрушение данных.

Основными задачами защиты информации традиционно считаются обеспечение:

§ доступности (возможность за приемлемое время получить требуемую информационную услугу);

§ конфиденциальности (защищенность информации от несанкционированного ознакомления);

§ целостности (актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения);

§ юридической значимости.

Первые три задачи общеизвестны. Наиболее подробно эти задачи рассматриваются при проведении мероприятий по сохранению государственной тайны. Формирование и развитие отечественного рынка, стремящегося к полноценной интеграции с мировой торговой системой, также стимулируют интенсивное развитие индустрии информационной защиты.

Юридическая значимость информации приобретает важность в последнее время. Одной из причин этого является создание и развитие нормативно-правовой базы безопасности информации в нашей стране. Например, юридическая значимость актуальна при необходимости обеспечения строгого учета платежных документов и любых информационных услуг. Это экономическая основа работы информационных систем, она служит для соблюдения жесткой регламентации и регистрации доступа к информации при пользовании информационными ресурсами:

Развитие информационных технологий и клиентоориентированная деятельность организаций (особенно коммерческих) привели к возникновению новой задачи — нотаризации. Решение этой задачи обеспечивает юридически значимую регистрацию информации, что является очень важным при разборе возникающих конфликтов между заказчиками и исполнителями работ по информационному обслуживанию.

Проблемы информационной безопасности решаются, как правило, посредством создания специализированных систем защиты информации, которые должны обеспечивать безопасность информационной системы от несанкционированного доступа к информации и ресурсам, несанкционированных и непреднамеренных вредоносных воздействий. Система защиты информации является инструментом администраторов информационной безопасности, выполняющих функции по обеспечению защиты информационной системы и контролю ее защищенности.

Система защиты информации должна выполнять следующие функции:

§ регистрация и учет пользователей, носителей информации, информационных массивов;

§ обеспечение целостности системного и прикладного программного обеспечения и обрабатываемой информации;

§ защита коммерческой тайны, в том числе с использованием сертифицированных средств криптозащиты;

§ создание защищенного электронного документооборота с использованием сертифицированных средств криптопреобразования и электронной цифровой подписи;

§ централизованное управление системой защиты информации, реализованное на рабочем месте администратора информационной безопасности;

§ защищенный удаленный доступ мобильных пользователей на основе использования технологий виртуальных частных сетей (VPN);

§ управление доступом;

§ обеспечение эффективной антивирусной защиты.

Комплекс требований, которые предъявляются к системе информационной безопасности, являющейся обязательным компонентом современных информационных систем, предусматривает функциональную нагрузку на каждый из приведенных на рис. 2.3 уровней.

Рис. 2.3.Уровни защиты информационной системы

Организация защиты на физическом уровне должна уменьшить возможность несанкционированных действий посторонних лиц и персонала предприятия, а также снизить влияние техногенных источников.

Защита на технологическом уровне направлена на уменьшение возможных проявлений угроз безопасности информации, связанных с использованием некачественного программного продукта и технических средств обработки информации и некорректных действий разработчиков программного обеспечения. Система защиты на этом уровне должна быть автономной, но обеспечивать реализацию единой политики безопасности и строиться на основе использования совокупности защитных функций встроенных систем защиты операционной системы и систем управления базами данных и знаний.

На локальном уровне организуется разделение информационных ресурсов информационной системы на сегменты по степени конфиденциальности, территориальному и функциональному принципу, а также выделение в обособленный сегмент средств работы с конфиденциальной информацией. Повышению уровня защищенности способствуют ограничение и минимизация количества точек входа/выхода (точек взаимодействия) между сегментами, создание надежной оболочки по периметру сегментов и информационной системы в целом, организация защищенного обмена информацией между сегментами.

На сетевом уровне должен быть организован защищенный информационный обмен между автоматизированными рабочими местами, в том числе удаленными и мобильными, создана надежная оболочка по периметру информационной системы в целом. Система защиты информации на этом уровне должна строиться с учетом реализации защиты предыдущих уровней. Основой организации защиты может служить применение программно-аппаратных средств повышенной аутентификации и защиты от несанкционированного доступа к информации.

Кроме того, возможно использование между сегментами и по периметру информационной системы специальных однокомпонентных или распределенных средств защиты, исключающих проникновение в пределы защищаемого периметра посторонних пользователей (межсетевые экраны, технологии аутентификации) и обеспечивающих разграничение доступа к разделяемым защищенным базам данных и информационным ресурсам (авторизация).

Дополнительно могут использоваться средства построения виртуальных сетей (VPN-технологий) и криптографической защиты информации при передаче по открытым каналам.

На пользовательском уровне должен быть обеспечен допуск только авторизованных пользователей к работе в информационной системе, создана защитная оболочка вокруг ее элементов, а также организована индивидуальная среда деятельности каждого пользователя.

Особенности модели

Модель архитектуры компании можно представить как взаимозависимые уровни (рис. 2.4):

§ стратегический уровень (миссия и стратегия, цели и задачи);

§ бизнес-архитектура в текущем и планируемом состоянии;

§ системная архитектура в текущем и планируемом состоянии;

§ планы миграции.

Стратегический уровень, объединяющий миссию, стратегию и бизнес-цели, определяет направления развития компании.

Бизнес-архитектура включает необходимые для реализации стратегии компоненты:

§ организационную структуру организации;

§ бизнес-процессы, направленные на реализацию текущих и перспективных задач;

§ комплекс документов, обеспечивающих передачу необходимой информации;

§ документопотоки, сопутствующие процессам создания и реализации услуг.

Рис. 2.4.Модель архитектуры компании

Системная архитектура (сегодня достаточно часто используется термин ИТ-архитектура) представляет собой совокупность технологических и технических решений, предназначенных для обеспечения информационной поддержки деятельности компании в соответствии с правилами и концепциями, определенными бизнес-архитектурой.

Планы миграции — это документы, определяющие совокупность мероприятий и порядок перехода из текущего состояния в планируемое.

Система защиты информации, являясь неотъемлемой составной частью системной архитектуры, строится в соответствии с моделью, которая формируется на основе требований нормативных документов государства в области защиты информации, а также адаптации международных стандартов информационной безопасности в условиях действующего нормативно-правового поля РФ. К нормативным документам прежде всего необходимо отнести руководящие документы Гостехкомиссии РФ, имеющие первостепенное значение в нашей стране:

1. Защита от несанкционированного доступа к информации. Термины и определения.

2. Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации.

3. Классификация автоматизированных систем и требования по защите информации.

4. Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники.

5. Средства вычислительной техники. Показатели защищенности от несанкционированного доступа к информации.

Наиболее полно критерии для оценки механизмов безопасности организационного уровня представлены в международном стандарте ISO 17799: Code of Practice for Information Security Management (Практические правила управления информационной безопасностью), принятом в 2000 г. Этот стандарт является международной версией британского стандарта BS 7799. Он содержит практические правила по управлению информационной безопасностью и может использоваться в качестве критериев для оценки механизмов безопасности организационного уровня, включая административные, процедурные и физические меры защиты.

Критерии для оценки механизмов безопасности программно-технического уровня представлены в международном стандарте ISO 15408: Common Criteria for Information Technology Security Evaluation (Общие критерии оценки безопасности информационных технологий), принятом в 1999 г. Общие критерии оценки безопасности информационных технологий определяют функциональные требования безопасности (security functional requirements) и требования к адекватности реализации функций безопасности (security assurance requirements).

Модель системы защиты информации (рис. 2.5) представляет собой совокупность объективных внешних и внутренних факторов и отражает их влияние на состояние информационной безопасности объекта и сохранность информационных ресурсов. При этом целесообразно рассматривать следующие объективные факторы:

§ угрозы информационной безопасности, характеризующиеся определенной вероятностью возникновения и вероятностью реализации;

§ уязвимость объекта или системы контрмер (комплексной системы защиты информации), влияющую на вероятность реализации угрозы;

§ риск, т.е. возможность причинения ущерба организации в результате реализации угрозы информационной безопасности: утечки информации и ее неправомерного использования (в конечном итоге риск, отражает вероятные финансовые потери — прямые или косвенные).

Рис. 2.5. Модель системы защиты информации

Для построения сбалансированной комплексной системы защиты информации проводится анализ рисков, затем определяется оптимальный уровень риска для компании на основе заданного критерия Комплексная система защиты информации (совокупность контрмер) строится таким образом, чтобы достичь заданного уровня риск.

Глава 3

:

Источник: http://csaa.ru/celi-i-zadachi-zashhity-informacii/

Цели и задачи информационной безопасности

Информационная безопасность – обеспечение конфиденциальности и целостности информации, недопущение несанкционированных действий с ней, в частности, ее использования, раскрытия, искажения, изменения, исследования и уничтожения. Положения информационной безопасности одинаковы для всех форм хранения информации: физических, цифровых или любых других. С появлением компьютеризированных информационных систем безопасность данных вышла на первый план.

Основные цели информационной безопасности

Использование систем информационной безопасности ставит перед собой конкретные задачи по сохранению ключевых характеристик информации и обеспечивает:

- конфиденциальность данных – доступ есть только у лиц, имеющих на это полномочия;

- доступность информационных систем с находящимися в них данными конкретным пользователям, у которых есть право доступа к таким сведениям;

- целостность данных предполагает блокировку несанкционированного изменения информации;

- подлинность – полнота и общая точность информации;

- неотказуемость – возможность определить источник или авторство информации.

цель систем информационной безопасности – гарантия защиты данных от внешних и внутренних угроз.

Для обеспечения в информационной системе полной конфиденциальности применяются четыре метода, актуальных для любого формата информации:

- ограничение или полное закрытие доступа к информации;

- шифрование;

- дробление на части и разрозненное хранение;

- скрытие самого факта существования информации.

Виды информационных угроз

Для определения правильной стратегии информационной защиты необходимо определить, что угрожает безопасности данных. Угрозы информационной безопасности – вероятные события и действия, которые в перспективе способны привести к утечке или потере данных, несанкционированному доступу к ним. Это, в свою очередь, приведет к моральному или материальному ущербу.

Первичное свойство угроз информационных систем – происхождение, по которому угрозы делятся на следующие:

- Техногенные источники – угрозы, вызванные проблемами с техническим обеспечением, их прогнозирование затруднительно.

- Антропогенные источники – угрозы человеческих ошибок. Могут быть как нечаянными, так и преднамеренными атаками. Непреднамеренные угрозы – это случайная ошибка, например, пользователь по незнанию отключил антивирус. Как правило, антропогенные проблемы можно спрогнозировать для принятия предупредительных мер. Умышленные угрозы безопасности приводят к информационным преступлениям.

- Стихийные источники – непреодолимые обстоятельства, которые имеют низкую вероятность прогнозирования, и их предотвращение невозможно. Это различные стихийные бедствия, пожары, землетрясения, прекращение подачи электричества из-за ураганов.

Также по расположению источника относительно информационной системы угрозы классифицируются на внешние и внутренние. Особенно применительно такое разделение к масштабным системам государственного уровня.

Если внешний уровень – это атаки со стороны хакеров, компаний-конкурентов или враждебно настроенных государств, то внутренние угрозы обусловлены:

- низким уровнем программно-технического обеспечения;

- на государственном уровне – плохим развитием технологии передачи данных и ИТ-сектора в целом;

- низкой компьютерной грамотностью пользователей.

Основная цель систем информационной безопасности – ликвидация внутренних угроз. Они обычно состоят в следующем:

- происходит изъятие данных злоумышленниками, уничтожаются информационные пакеты, что нарушает работу информационной среды;

- сотрудники создают бэкдоры или сливают информацию;

- шпионские программы незаметно воздействуют на рабочий код и системное оборудование.

Поэтому фактически вся работа системы информационной безопасности сводится к созданию безопасных каналов связи, защите серверов, обеспечению безопасности внешних носителей и рабочих мест пользователей.

Информационная безопасность в компьютерной среде

Вопрос поддержания безопасности информационных систем одинаково остро стоит и перед обычными пользователями, и перед предприятиями. Потеря данных для компаний влечет за собой, прежде всего, потерю доверия и репутации. Для человека же в лучшем случае утечка выливается в навязчивый показ таргетированной рекламы, в худшем – конфиденциальная информация (пароли, данные банковских карт, сведения для входа в системы) может быть использована мошенниками в корыстных целях.

Для контроля данных, обращающихся в информационной среде, используют различные программные средства:

- сверхмощные приложения, работа которых состоит в обеспечении безопасности и шифровании финансовых и банковских реестров информации;

- глобальные решения, работающие на уровне всего информационного массива;

- утилиты для решения конкретных проблем.

Методы защиты информационных систем

Смысл информационной защиты в сохранении информации в первозданном виде, исключая доступ посторонних.

Системный подход состоит из четырех составляющих обеспечения безопасности:

- законы и нормативно-правовые акты;

- распределение задач между ИБ-подразделениями;

- политика информационной безопасности;

- техническое и программное обеспечение.

Всем методам защиты на предприятии присущи такие характеристики:

- применение технических средств, фактическое использование которых растет по мере расширения информационного пространства и количества рабочих станций;

- постоянный мониторинг баз данных;

- непрерывная разработка новых вычислительных систем с улучшенными методами шифрования, постоянное шифрование уже имеющимися методами;

- ограничение доступа к информации на предприятии.

Наиболее серьезную угрозу для информационных систем представляют компьютерные вирусы. Они приносят больше всего убытков информационной инфраструктуре. Основная проблема состоит в том, что антивирусное программное обеспечение не может полностью предупредить появление новых угроз. Вследствие этого, так или иначе, происходит повреждение информационных пакетов и нарушение работы информационных систем. Устранение проблемы возможно только по факту после нахождения вредоносного вмешательства. Также стоит упомянуть физические методы защиты информации – устройства, мгновенно распознающие стороннее вмешательство в систему.

Чтобы защитить определенный объект от внешних и внутренних угроз, необходимо создание Системы обеспечения информационной безопасности (СОИБ).

Для построения эффективной и работоспособной системы руководствуются примерным планом:

- выявляют необходимые данному объекту степени защиты;

- соотносят их с положениями законов и постановлений, действующих на территории страны в этом направлении деятельности;

- обращаются к предыдущим наработкам;

- назначают ответственные подразделения и распределяют ответственность между ними;

- определяют политику информационной безопасности данного объекта и используют необходимые программно-технические методы для ее внедрения.

В итоге происходит создание системы менеджмента информационной безопасности на предприятии, при помощи которой производятся постоянный и действенный контроль эффективности средств защиты, своевременная коррекция предпринимаемых действий и пересмотр существующих положений для обеспечения максимальной безопасности.

Источник: https://searchinform.ru/informatsionnaya-bezopasnost/osnovy-ib/osnovnye-aspekty-informatsionnoj-bezopasnosti/tseli-i-zadachi-informatsionnoj-bezopasnosti/

3. Цели и значение защиты информации

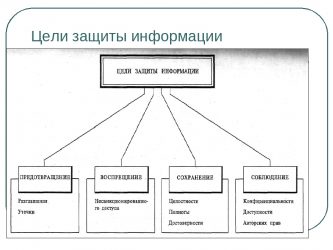

Часто цель и задачизащиты информации отождествляют, чтоневерно.

Цель защитыинформации– это то, ради чего она должна защищаться(предполагаемый результат деятельностипо защите информации).

Задачи защитыинформации — это, что необходимо сделать дляреализации цели (результата защитыинформации).

Структура целей защиты информации

Защитаинформации имеет два уровня целей

Первый уровень– непосредственныецели, которые должны быть привязаны ксамой информации как непосредственномуобъекту защиты.

Цель защитыинформации первого уровня – безопасностьинформации.

Второй уровень– конечныецели (опосредованные), которые должны быть привязаны к субъектам информационныхотношений (государству, обществу,личности, конкретному хозяйствующемусубъекту).

Цель защитыинформации второго уровня – безопасность субъектов информационных отношений.

Защитаинформации — это деятельностьсобственникаинформации или уполномоченных им лицпо:

-

обеспечению своих прав на владение, распоряжение и управление защищаемой информацией;

-

предотвращению утечки и утраты информации;

-

сохранению полноты, достоверности, целостности защищаемой информации, ее массивов и программ обработки;

-

сохранению конфиденциальности или секретности защищаемой информации в соответствии с правилами, установленными законодательными и другими нормативными актами.

В общемвиде цели защиты информации сводятсяк режимно-секретномуинформационному обеспечению деятельностигосударства, отрасли, предприятия,фирмы.

Задачи защиты информации

Задачи защитыинформации также имеют два уровня:

Первый уровень– задачи общеконцептуального плана:

-

на предупреждение угроз. Предупреждение угроз — это превентивные меры по обеспечению информационной безопасности в интересах упреждения возможности их возникновения;

-

на выявление угроз. Выявление угроз выражается в систематическом анализе и контроле возможности появления реальных или потенциальных угроз и своевременных мерах по их предупреждению;

-

на обнаружение угроз. Обнаружение имеет целью определение реальных угроз и конкретных преступных действий;

-

на локализацию преступных действий и принятие мер по ликвидации угрозы или конкретных преступных действий;

-

на ликвидацию последствий угроз и преступных действий и восстановление статус-кво.

Второй уровеньзадач защитыинформации зависит от конкретногопредприятия (прикладные задачи). Онизависят:

-

от видов защищаемой на предприятии информации;

-

степени ее конфиденциальности;

-

состава носителей защищаемой информации.

Защитаинформации разбивается на решениедвухосновных групп задач:

1.Своевременное и полное удовлетворениеинформационных потребностей,возникающих в процессе управленческой,инженерно-технической,маркетинговой и иной деятельности, тоесть обеспечениеспециалистов организаций, предприятийл фирм секретнойили конфиденциальной информацией.

2.Ограждение засекреченной информацииот несанкционированногодоступа к ней соперника, других субъектовв злонамеренных целях.

Прирешении первойгруппы задач— обеспечениеспециалистовинформацией —всегда, конечно, учитывается, чтоспециалистымогут использовать как открытую, так изасекреченную информацию.Снабжение специалистов открытойинформацией ничемне ограничивается, кроме ее фактическогоналичия.

При снабженииже специалиста засекреченной информациейдействуютограничения: наличие соответствующегодопуска (к какой степенисекретности информации он допущен) иразрешения на доступ к конкретнойинформации.

В решении проблемы доступаспециалистак соответствующей засекреченнойинформации всегда существуютпротиворечия, с одной стороны, —максимально ограничитьего доступ к засекреченной информациии тем самым уменьшить вероятность утечкиэтой информации; с другой стороны, — наиболее полно удовлетворить егопотребности в информации,в том числе и засекреченной дляобоснованного решения им служебныхзадач.

Вобычных, не режимных условиях, специалистимеетвозможность использовать в целях решениястоящей перед нимпроблемы разнообразную информацию:ретроспективную, узко-и широкотематическую, отраслевую имежотраслевую, фактографическуюи концептуальную. При обеспечении егозасекреченнойинформацией возможности доступа к нейограничиваютсядвумя факторами: его служебным положениеми решаемой специалистомв настоящее время проблемой.

Вторая группа задач— это ограждениезащищаемой информацииот несанкционированного доступа к нейсоперника,включаеттакие условия, как:

-

Защита информационного суверенитета страны и расширение возможности государства по укреплению своего могуществаза счет формирования и управления развитием своего информационного потенциала.

-

Создание условий эффективного использования информационных ресурсов общества, отрасли, предприятия, фирмы, структурного подразделения, индивида.

-

Обеспечение безопасности защищаемой информации: предотвращение хищения, утраты, несанкционированного уничтожения, модификации, блокирования информации и т.п., вмешательства в информацию и информационные системы.

-

Сохранение секретности или конфиденциальности засекреченной информации в соответствии с установленными правилами ее защиты, в том числе предупреждения ее утечки и несанкционированного доступа к ее носителям, предотвращению ее копирования, фотографирования и др.

-

Сохранение полноты, достоверности, целостности информации и ее массивов и программ обработки, установленных собственником информации или уполномоченными им лицами.

-

Обеспечение конституционных прав граждан на сохранениеличной тайны и конфиденциальной персональной информации, в том числе накапливаемой в банках данных.

-

Недопущение безнаказанного растаскивания и незаконногоиспользования интеллектуальной собственности, принадлежащейгосударству, предприятиям и фирмам, частным лицам.

Значение защиты информации определяетсяне только в системе информационнойбезопасности, но и в системе национальнойбезопасности. Цели защиты информациидля государства, общества и отдельныхличностей различна. Они в конечном итогедополняют друг друга и каждый из субъектовобъективно заинтересован в защитеинформации других субъектов.

В различныхсферах деятельности политической,экономической, военной, социальнойинтересы всех субъектов должны илисовпадать или дополнять друг друга. Сучетом этого значения защиту информацииследует рассматривать с привязкой нек субъектам, а к сферам деятельностинезависимо от того ко всем или одному субъекту относится эти сферы деятельности.

При этом значение защиты информациицелесообразно определить через тепоследствия (положительные илиотрицательные), которые наступают врезультате защиты или при ее отсутствии:

1. В области внешней политики обеспечиваетсвои внешне — политические интересы, т.е. иметь преимущества над другимигосударствами. Достигаются с помощьюсекретно — сепаратных договоров овоенно-политическом сотрудничестве.Защита информации повышает политическийуровень такого государства и егомеждународный авторитет. Защитаинформации может давать и отрицательныйрезультат : если предоставить оченьбольшой объем закрытой информации, вовнешней политике это может привести косложнению в области международнойполитики.

2. В военной области защита информациипозволяет сохранить в тайне отпотенциального противника сведения осоставе военной техники, ее количестве,тактики, технических данных о разработкеновых систем оружия и военной технике,об организации обороны подготовке наслучай войны. С другой стороны чрезмернаязакрытость информации о вооружениивызывает сомнения других государств,приводит к гонке вооружений. Неоправданныйобъем защищенной информации в этойобласти сокращает возможностьиспользования научно-техническихдостижений в гражданских областяхэкономики.

3. В экономической сфере деятельностизащита информации дает возможностьиметь высокие доходы, сохранять приоритет,заключать выгодные контракты, добиватьсяпреимущества над конкурентами, избегать экономического ущерба. Излишняязасекреченность в экономике снижаетдоверие к ее отраслям или предприятиямсо стороны потенциальных партнеров и потребителей продукции, тормозитинвестиции и подрывает престижпредприятия.

4. В социальной сфере — в политических,экономических, правовых и другихобластях, определяющих общественнуюи частную жизнь человека защита информациинаправлена на улучшения морального иматериального благосостояния человека.

Меры обеспечения сохранности и защитыинформации в государственной организации,на предприятии или фирме различаютсяпо своим масштабам и формам. Они зависятот производственных, финансовых и другихвозможностей фирмы, от количестваохраняемых на нем секретов и их значимости.

При этом выбор таких мер необходимоосуществлять по принципу экономическойцелесообразности, придерживаясь вфинансовых расчетах «золотой середины»,поскольку чрезмерное закрытие информации,так же как и халатное отношение к еесохранению, могут вызвать потерюопределенной доли прибыли или привестик непоправимым убыткам.

Отсутствие уруководителей предприятий четкогопредставления об условиях, способствующихутечке конфиденциальной информации,приводят к ее несанкционированномураспространению.

Наличие большого количества уязвимыхмест на любом современном предприятииили фирме, широкий спектр угроз и довольновысокая техническая оснащенностьзлоумышленников требует обоснованноговыбора специальных решений по защитеинформации.

Источник: https://studfile.net/preview/1494740/page:3/